| 공개도구를 이용한 홈페이지 취약점 점검 안내서

|

| Nmap, Nikto2, OWASP-ZAP 등을 이용한 웹 취약점 점검 방법론 기술.

수동 점검에 대해서는 부분별로 간략한 기술이 되어 있으나 모자란 편임.

웹 쉘 업로드 취약점 등에 대해서는 별도의 자료를 참조해야 함. |

| |

공개

| 댓글: 0 | 첨부파일: 2 |

등록자: jinsuk |

등록일:

|

| |

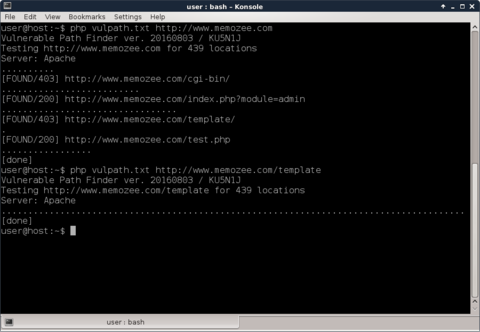

| PHP로 간단하게 만든 취약점경로탐색기 (20160803 버전)

|

| 리눅스에서 사용가능합니다.

php와 PHP용 curl 라이브러리가 설치되어 있어야 작동합니다.

$ sudo apt-get install php php-curl

사용법

1. 첨부파일 vulpath.txt를 다운로드 받습니다.

2. DOCUMENT_ROOT: $ php ... |

| |

공개

| 댓글: 1 | 첨부파일: 3 |

등록자: jinsuk |

등록일:

|

| |

| JSP 웹 쉘 업로드 취약점 막으셨나요? JSPX는요?

|

| 한국은 공공기관을 중심으로 정말 많은 곳에서 JSP(JavaServer Pages)를 사용합니다.

파일업로드 취약점 제거를 위해 대개 JSP 확장자로 된 파일 올리기를 금지하고 있습니다.

그런데, 가끔씩 jspx 확장자 파일 첨부가 가능한 경우가 발생합니다.

JSPX 웹쉘 업로드로... |

| |

공개

| 댓글: 1 | 첨부파일: 1 |

등록자: jinsuk |

등록일:

|

| |

| [WH-COOKIE-01] 웹 취약점 훈련장 - 원격명령실행, XSS

|

| ...1.tgz

$ cd wh-cookie-01/

$ chmod 777 images

$ chmod 777 imginfo

웹 브라우저로 http://127.0.0.1/~user/wh-cookie-01/ 접속

취약점 점검 시 실제로 발견된 취약점 2가지를 기반으로 재구성한 훈련장... |

| |

공개

| 댓글: 0 | 첨부파일: 2 |

등록자: jinsuk |

등록일:

|

| |

| FCKeditor는 아직도 중국발 자동화공격의 대상

|

| 홈페이지 취약점 점검중에 웹쉘 파일이 발견되었다.

10월27일에 두줄짜리 asp 파일이 올라왔다.

로그 확인 결과... 중국 산서성 IP에서 2008,2009년 경에 발견된 fckeditor 취약점 악용.

공격순서

1. Fckeditor 존재여부 확인

2. 이미지파일 업로드... |

| |

공개

| 댓글: 1 | 첨부파일: 1 |

등록자: jinsuk |

등록일:

|

| |

|

메모智 열람:

1 / 3

(총 26 건)

[다음>1]

|

|

![[WH-COOKIE-01] 웹 취약점 훈련장 - 원격명령실행, XSS wh-cookie-01-sc.png](FILES/043/jinsuk.825.wh-cookie-01-sc-m.png)

![[WH-CommInj-01] 웹 취약점 훈련장 - 원격OS명령어삽입 취약점 wh-comminj-01-sc.png](FILES/037/jinsuk.084.wh-comminj-01-sc-m.png)